Si pensamos en cuál es la profesión más antigua, quizás no sea el espionaje la primera que nos viene a la cabeza. Pero os aseguramos que desde luego es una de las primeras. El hombre es curioso por naturaleza, y la información es sinónimo de poder. Aunque su nombre fuese otro y las connotaciones diferentes, el querer saber más y obtener información privilegiada ha existido siempre. ¿Hacemos un viaje por la Historia para comprobarlo?

MADRID, A 19 DE NOVIEBRE 2022

SERGIO FARRAS, ADMNISTRADOR PRINCIPAL.

BREVE HISTORIA DEL ESPIONAJE

Lo que está claro es que el afán por querer saber más, por conseguir información privilegiada y aprovecharnos de ella ha existido desde siempre. Un pequeño viaje en el tiempo nos ayudará a comprobarlo.

- Nos situamos en la Prehistoria. ¿Imaginas a un individuo espiando a la tribu vecina para averiguar cómo consiguieron hacer fuego? No parece una idea tan descabellada, ¿verdad?

- Ya lo decía Hipócrates en el siglo V a.C: “Roma copiaría todo a Grecia”. En la Edad Antigua el espionaje comenzaba a tomar forma y a ampliarse a sectores como el militar y la medicina. A medida que la sociedad evoluciona, más importante es recabar ciertas informaciones y más poder tiene el que las posee.

- Ya en la Edad Media de alguna manera el espionaje comienza a profesionalizarse. En esta etapa los trovadores y juglares, los bufones o los mercenarios viajan con frecuencia, y además pueden llegar a introducirse en las Cortes, la cuna del poder. Ellos tienen la capacidad de descubrir informaciones y secretos que después venderán al mejor postor.

- En la Edad Moderna el espionaje comenzaba a considerarse como tal, siendo muy importante en el ámbito industrial. Feriantes y comerciantes eran portadores de información muy valiosa, que recogían y transmitían en sus continuos viajes.

- No fue hasta el siglo XIX cuando el espionaje comenzó a considerarse como tal y se expandió a todos los ámbitos: industrial, político, científico, militar, cultural… Además, se da un salto de calidad en los métodos. Ya no son personas de dudosa ética los que trafican con la información, sino que son profesionales cualificados los que se dedican a estas investigaciones.

- En el siglo XX se produjo una verdadera fiebre del espionaje a nivel personal: todos querían enterarse de los secretos e intimidades de los demás, fuesen amigos o enemigos. Este interés por los secretos ajenos promovieron que la tecnología se pusiese a su servicio, inventando los primeros dispositivos electrónicos diseñados para espiar.

La evolución del espionaje en la Historia: la «profesión» más antigua del mundo

Los métodos cambian, la intención persiste: de los códigos encriptados a los dobles agentes, pasando por los telégrafos intervenidos y los servidores de correo al descubierto.

El desarrollo del espionaje ha ido estrechamente ligado al desarrollo de los pueblos, de los imperios y posteriormente de los estados. El espionaje ha marcado la guerra, y el desarrollo de ésta ha marcado la Historia. En el tercer milenio a.C ya se encuentran las primeras muestras de la utilización del espionaje. En Mesopotamia, cuando Sargon I de Acad controlaba un importante territorio entre el Mediterráneo y el Golfo Pérsico, creo una red de espías utilizando mercaderes que le informaban de las características de los territorios y las civilizaciones que pretendía dominar.

Andando el tiempo, la historiografía griega y el cine contemporáneo nos han enseñado como los griegos utilizaban el espionaje, pero como lo hacía también el imperio persa. Es en este periodo cuando empiezan a desarrollarse sistemas consistentes en el cifrado de los mensajes. Se daba de esta forma un paso más allá en los métodos empleados hasta ahora, que no consistían más que en infiltrar explroadores en las filas enemigas.

Uno de los primeros ejemplos de códigos criptográficos de los que se tiene conocimiento es la escítala espartana. En el libro «Breve historia del espionaje» el filólogo Juan Carlos Herrera Hermosilla explica en que consistía ésta técnica: se cortaban dos trozos de madera con el mismo diámetro y grosor, de manera que los cortes coincidiesen al milímetro entre sí. Posteriormente, en una cinta de cuero, se escribía el mensaje longitudinalmente. Éste solo era legible si estaba enroscado en el tronco de madera. Al mensajero se le entregaba una cinta de cuero, utilizada a menudo como cinturón. Al llegar al destinatario, el mensajero entregaba el cinturón y al enrrollarse en un escítalo de las mismas dimensiones el mensaje se hacía comprensible. Por contra, si el mensajero era interceptado, no había modo de descifrar el contenido.

(Escítala espartana)

Roma, el mayor Imperio de la Historia tampoco fue ajeno al uso del espionaje para decantar la balanza de la guerra a su favor. En la segunda guerra púnica, cuando Roma se vio amenazada por Anibal, que pasaría a los análes como el gran enemigo de su historia, solo un general pudo derrocarlo: Publio Cornelio Escipión, conocido como El Africano. Escipión logró derrotar a Anibal en el año 202 a.C en la definitiva batalla de Zama, tras haber llevado la guerra a África, obligando a Anibal a salir de la península itálica y abandonar la incesante amenaza sobre la ciudad de Roma. En esa última contienda jugó un papel fundamental el ataque preventivo que Escipión realizó sobre el campamento de Sifax, el rey de Numidia aliado de Anibal. El general romano envió unos emisarios a parlamentar con el númida. En esa legación infiltró una serie de centuriones disfrazados como esclavos. Para dotar de más credibilidad a la treta, los legados de Escipión aprovecharon alguna excusa para golpear a los esclavos. Durante las negociaciones, los esclavos deambularon por el campamento y acapararon información sobre la disposición de las tiendas y de las tropas. Esos datos convencieron a Escipión de lanzar un ataque nocturno que destrozó la poderosa caballería númida, diezmando así el ejército cartaginés, superior en número al romano.

“Hasta la llegada de la tecnología, el espionaje se sustentaba en el trabajo de exploradores y en la capacidad de cifrar los mensajes”

La máquina Enigma, el sistema de cifrado que puso en jaque a Europa

Hubo un sistema de cifrado que fue usado por Alemania y que tuvo en jaque a los aliados, sobre todo, en el Atlántico Norte, donde los convoys de material procedente de Estados Unidos caían presa de los submarinos alemanes que se comunicaban entre sí utilizando el código que generaba uno de los inventos más fascinantes de esa época, la máquina Enigma.

La máquina Enigma fue inventada por un ingeniero alemán, Arthur Scherbius, un experto en electromecánica que, tras la Primera Guerra Mundial, quiso aplicar la tecnología existente para mejorar los sistemas de criptografía de los ejércitos. Su idea, patentada en febrero de 1918, consistía en aplicar el Cifrado de Vigenère o, dicho de otra forma, se aplicaba un algoritmo de sustitución de unas letras por otras. Como Scherbius no contaba con recursos para fabricarla, se asoció con Willie Korn que tenía una compañía llamada Enigma Chiffiermaschinen AG en Berlín. Ambos mejoraron el diseño y en 1923 la presentaron en la Exhibición Postal Internacional de Berlín para el cifrado de secretos comerciales.

¿En qué consistía la máquina Enigma? La máquina Enigma era un dispositivo electromecánico, es decir, tenía una parte eléctrica y otra mecánica. El mecanismo consistía en una serie de teclas, con las letras del alfabeto, al igual que una máquina de escribir, que en realidad eran interruptores que accionaban los dispositivos eléctricos y hacían mover unos cilindros rotatorios. El funcionamiento, cara al usuario, era bastante sencillo. El operador tenía que teclear las letras de su mensaje y anotar las letras que devolvía la máquina (a través de un alfabeto que se iba iluminando). El código a usar se fijaba con las posiciones de los cilindros que constaban, cada uno, de 26 cables que se conectaban al teclado pero, con la particularidad, que el primer cilindro giraba un veintiseisavo de vuelta después de cada pulsación, de tal manera que la posición de las conexiones iba cambiando con cada entrada del teclado, obteniendo un cifrado polialfabético. Además, para dar mayor robustez, el segundo cilindro sólo daba un giro cuando el primero había completado 26 giros y el tercero cuando el segundo había dado sus correspondientes 26 y añadió la posibilidad de que los rodillos pudiesen ser intercambiados de posición, de manera que el número de posibilidades aumentase hasta tener 105.456 alfabetos.

La época de los dobles agentes

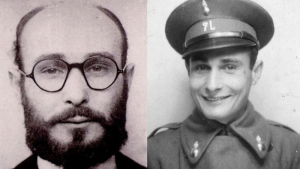

Joan Pujol, el doble espía español que engañó a Hitler

Las formas de robar información al enemigo han cambiado mucho desde la Guerra Fría, pero los espías, analógicos o digitales, son tan importantes como entonces o incluso más.

Agente doble o doble agente es un término de contrainteligencia que define a un miembro de una agencia de espionaje que supuestamente espía para otro organismo (el cual aparentemente actúa como controlador del mismo), pero que de hecho es —o termina siendo— leal a la primera organización.

Los agentes dobles pueden ser básicamente de dos orígenes:

- Los que, en realidad, siempre fueron fieles a la organización objetivo y que logran infiltrarse a la de su adversario o enemigo.

- Aquellos que fueron inicialmente fieles a su propia entidad y que luego se convirtieron ideológicamente o sufrieron un proceso de conversión, a veces de manera forzada (por ejemplo, a partir de la amenaza de ejecución por traición).

A veces el término doble agente es erróneamente utilizado por algunos medios para referirse a cualquier espía o agente secreto, quien simplemente intenta brindar su información importante.

Los doble agentes son usualmente utilizados para transmitir desinformación dentro de la organización de inteligencia infiltrada, o bien para identificar o desenmascarar a agentes de una agencia enemiga (como parte de las operaciones de contrainteligencia). Usualmente son receptores de la confianza de su organización controladora ya que la agencia objetivo le dará o pasará información verdadera, aunque inútil o inocua a fin de cuentas.

Tratamiento de la información de la Inteligencia

En el ciclo de inteligencia hay un paso que se conoce como tramitación y se utiliza para convertir la simple información en inteligencia. La tramitación comprende el registro, la evaluación y la interpretación de los informes y permite la obtención de inteligencia concisa, libre de aspectos poco importantes, y logra un uso inmediato para el producto de inteligencia. El orden de sucesión de la tramitación depende de la naturaleza y de la urgencia de la información. Sin embargo, debemos recordar que, con excepción del registro, la tramitación de la información es un proceso mental y no mecánico.

Las leyes de vigilancia del siglo XX simplemente regularon la interceptación de las comunicaciones de una línea telefónica particular, sin ninguna guía sobre cómo aplicar estas leyes frente al incremento en el uso de las nuevas técnicas y tecnologías del espionaje. Cuando nuevas leyes de vigilancia o de seguridad cibernética se aprueban, su propósito básico es legitimar las prácticas existentes, o ampliar los poderes existentes, tales como las leyes de retención de datos que obligan a las empresas de telefonía y proveedores de acceso a Internet a registrar y, aún más, conservar datos de una población entera para uso estatal.

Los esfuerzos de supervisión pública suelen ser superados por el secreto que rodea las actividades de inteligencia y la policía. Sin embargo, los avances producidos en la última década en leyes de acceso a la información en todo el mundo ofrecen la oportunidad de penetrar a través de estos obstáculos y reforzar el control de los ciudadanos sobre una parte del Estado, que a veces permanece en la oscuridad.

Es importante agregar que, en la base de la Inteligencia individual o humana, donde se refiere sólo a la memoria, debe tratarse también la capacidad y la habilidad para resolver problemas, a partir de los procesos cognoscitivos y emocionales.

El funcionario de los servicios secretos es investigado antes de formar parte de los mismos y, concluida su relación, deberá guardar reserva” como si estuviese en activo. La autorización para revelar sus actividades anteriores depende del último superior jerárquico que tuviera, que también podrá reclamarle cuantas memorias, notas o apuntes estime oportuno.

El secreto y el Estado

El Estado necesita del secreto porque en su autoconciencia anida una fuerza suprema que constituye su lenguaje interior y que a lo largo de la Historia estatal se ha denominado “Razón o Mentalidad de Estado”. Se trata de un lenguaje de poder. Esa fuerza suprema que se cobija en la entraña del Estado le lleva en ocasiones a actuar más allá de la Moral y del Derecho, porque la ley básica que preside la lógica estatal consiste en la adquisición, conservación y extensión del poder político.

El problema es que el Estado puede ser tan grande que en vez de proteger al individuo lo ahogue. Sin embargo, aceptando que eso pueda suceder en ausencia de los debidos controles, el Estado, incluido el Estado de Derecho, necesita del secreto en su labor cotidiana. No es posible el normal desempeño de la actividad del estado sin que haya asuntos que deban escapar al conocimiento de todos los ciudadanos, “quien dice Gobierno dice secretos de Gobierno”, pues donde hay política siempre existen secretos, porque la política es estrategia y la estrategia es hermana de la prudencia y la prudencia lleva al secreto.

Como decía Marco Aurelio (Emperador romano): simplicidad, primeros principios. El secreto es un medio para que el Estado -aunque sea indirectamente, defienda la libertad individual de las personas porque ésa y no otra es la razón de ser del Estado-. Al garantizar la libertad de las personas, implícitamente, se les garantiza seguridad. El secreto es un medio, no un fin en sí mismo.

El futuro del espionaje

Actualmente, las innovaciones en el ámbito del espionaje se ponen al servicio de los Estados, con objetivos muy diversos como el terrorismo. Tras el atentado de la Torres Gemelas del 11-S se inició un tipo de espionaje que incluiría operaciones encubiertas, como la que logró poner fin a la vida de Osama Bin Laden.

Esta operación conocida como “Operación Gerónimo”, surgió a partir de una alerta proveniente de agentes secretos paquistaníes al servicio de la CIA que situaba a uno de los mensajeros de Osama Bin Laden en la ciudad paquistaní de Peshawar. En ese momento, la CIA inicia una estrecha vigilancia hasta encontrar la mansión fortificada donde habitaba Bin Laden en Abbottabad. El seguimiento de la residencia de Bin Laden se realizó durante meses con fotografías vía satélite para tener conocimiento de todos los movimientos que se producían en la casa: habitantes, servicios de seguridad, hábitos, etc.

El futuro de los espías que recurren a las viejas artes es, en general, aquellos involucrados en inteligencia humana (o HUMINT). Esto es, el arte y la ciencia en el reclutamiento de fuentes que exhiben acceso y ubicación que les permite obtener la información que el espía desea obtener. La inteligencia humana es considerada por muchos como la base de la recolección de inteligencia, aun cuando haya cedido el paso a lo largo de los años a la inteligencia de señales o fuentes abiertas (OSINT y SIGINT), que elimina el factor humano y proporciona a los espías del siglo XXI de cierta métrica cuantificable.

VÍDEO: ¿Cómo funcionaba la máquina enigma?

CORTESÍA DE: Museo Militar de Burgos